Avec autant d'argent qui circule dans les casinos, ces établissements constituent un monde à part entière, soumis à une réglementation très stricte en matière de sécurité.

L'un des aspects les plus critiques de la sécurité des casinos est le contrôle physique des clés, car ces instruments permettent d'accéder aux zones les plus sensibles et hautement sécurisées, notamment les salles de comptage et les boîtes de dépôt. Par conséquent, les règles et réglementations relatives au contrôle des clés sont essentielles pour garantir un contrôle rigoureux et minimiser les pertes et les fraudes.

Les casinos qui utilisent encore des registres manuels pour le contrôle des clés s'exposent à des risques constants. Cette méthode est sujette à de nombreuses incertitudes, telles que des signatures vagues ou illisibles, des registres endommagés ou perdus, et des procédures de radiation fastidieuses. Plus problématique encore, la recherche, l'analyse et l'examen des clés dans un grand nombre de caisses représentent une charge de travail considérable, ce qui exerce une pression énorme sur l'audit et le suivi des clés et rend leur traçabilité difficile, tout en compromettant la conformité.

Lors du choix d'une solution de contrôle et de gestion des clés répondant aux besoins de l'environnement d'un casino, plusieurs fonctionnalités importantes sont à prendre en compte.

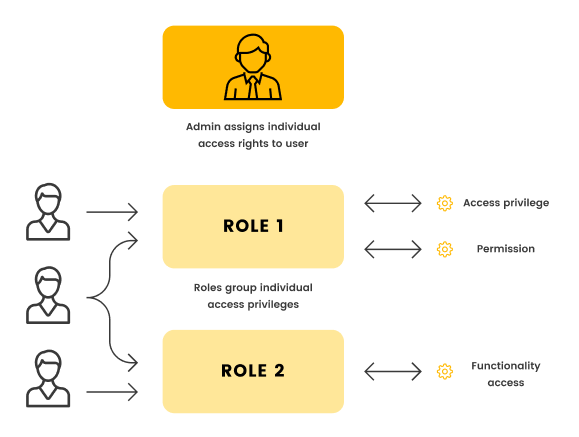

1. Rôle d'autorisation de l'utilisateur

Les rôles d'autorisation confèrent aux utilisateurs disposant de privilèges de gestion des rôles des droits d'administration sur les modules système et un accès aux modules restreints. Il est donc essentiel de personnaliser les types de rôles les plus adaptés au casino, en choisissant un niveau d'autorisation intermédiaire pour les rôles d'administrateur et d'utilisateur standard.

2. Gestion centralisée des clés

La centralisation d'un grand nombre de clés physiques, rangées dans des armoires sécurisées et robustes selon des règles prédéterminées, rend la gestion des clés plus organisée et visible en un coup d'œil.

3. Verrouillage individuel des clés

Les clés des monnayeurs (caisson, porte, kiosque), des récepteurs de monnaie et des boîtes à monnaie sont toutes verrouillées séparément dans le système de contrôle des clés.

4. Les autorisations clés sont configurables

Le contrôle d'accès est un principe fondamental de la gestion des clés, et l'accès aux clés non autorisées est un domaine important soumis à une réglementation stricte. Dans un casino, les clés ou groupes de clés spécifiques doivent être configurables. Plutôt que d'autoriser systématiquement l'accès à toutes les clés dès lors qu'elles pénètrent dans un espace sécurisé, l'administrateur peut autoriser des utilisateurs pour des clés individuelles et spécifiques, et contrôler précisément qui a accès à quelles clés. Par exemple, seuls les employés autorisés à déposer les boîtes de réception de pièces peuvent accéder aux clés d'ouverture de ces boîtes, et il leur est interdit d'accéder aux clés de contenu et d'ouverture de ces boîtes.

5. Couvre-feu clé

Les clés physiques doivent être utilisées et restituées à l'heure prévue. Au casino, nous exigeons toujours que les employés rendent les clés en leur possession à la fin de leur quart de travail et nous interdisons de retirer des clés en dehors des heures de travail, généralement liées aux horaires de travail des employés, ce qui empêche la possession de clés en dehors des heures prévues.

6. Événement ou explication

En cas d'incident tel qu'un blocage machine, un litige client, un déplacement ou une opération de maintenance, l'utilisateur devra généralement inclure une note prédéfinie et un commentaire manuscrit expliquant la situation avant de retirer les clés. Conformément à la réglementation, pour les visites non planifiées, les utilisateurs devront fournir une description détaillée, précisant notamment le motif ou l'objet de la visite.

7. Technologies d'identification avancées

Un système de gestion des clés bien conçu devrait intégrer des technologies d'identification plus avancées telles que la biométrie, la reconnaissance rétinienne ou la reconnaissance faciale (éviter le code PIN si possible).

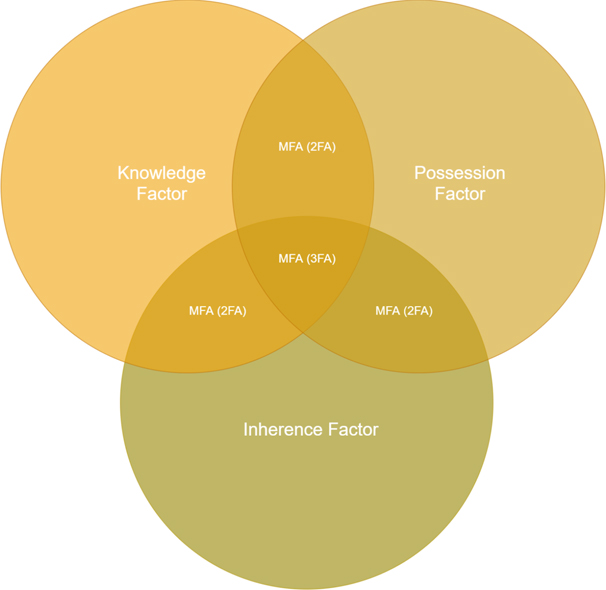

8. Plusieurs niveaux de sécurité

Avant d'accéder à une clé du système, chaque utilisateur doit se soumettre à au moins deux niveaux de sécurité. L'identification biométrique, un code PIN ou le passage d'une carte d'identité ne suffisent pas à eux seuls pour authentifier l'utilisateur. L'authentification multifacteurs (AMF) est une méthode de sécurité qui exige des utilisateurs qu'ils fournissent au moins deux facteurs d'authentification (identifiants de connexion) pour prouver leur identité et accéder à un système.

L'objectif de l'authentification multifacteur (MFA) est d'empêcher l'accès aux installations aux utilisateurs non autorisés en ajoutant une couche d'authentification supplémentaire au processus de contrôle d'accès. La MFA permet aux entreprises de surveiller et de protéger leurs informations et réseaux les plus vulnérables. Une stratégie MFA efficace vise à trouver un équilibre entre l'expérience utilisateur et le renforcement de la sécurité au sein de l'entreprise.

L'authentification multifacteur (MFA) utilise au moins deux formes d'authentification distinctes, notamment :

- Facteurs de connaissance. Ce que l'utilisateur sait (mot de passe et code d'accès).

- Éléments liés à la possession. Ce que l'utilisateur possède (carte d'accès, code d'accès et appareil mobile).

Facteurs inhérents. Quel est l'utilisateur (données biométriques) ?

L'authentification multifacteur (MFA) apporte plusieurs avantages au système d'accès, notamment une sécurité renforcée et la conformité aux normes. Chaque utilisateur doit se soumettre à au moins deux niveaux de sécurité avant d'accéder à une clé.

9. Règle des deux ou des trois hommes

Pour certaines clés ou certains jeux de clés hautement sensibles, la réglementation peut exiger la signature de deux ou trois personnes, une par service (généralement un membre de l'équipe de réception des commandes, un caissier et un agent de sécurité). La porte de l'armoire ne doit s'ouvrir que lorsque le système a vérifié que l'utilisateur est autorisé à utiliser la clé demandée.

Conformément à la réglementation des jeux, la garde physique des clés, y compris leurs doubles, nécessaires à l'accès aux monnayeurs des machines à sous requiert l'intervention de deux employés, dont l'un n'appartient pas au service des machines à sous. La garde physique des clés, y compris leurs doubles, nécessaires à l'accès au contenu des boîtes de dépôt des accepteurs de billets requiert l'intervention physique d'employés de trois services différents. De plus, au moins trois membres de l'équipe de comptage doivent être présents lors de la remise des clés des accepteurs de billets, de la salle de comptage des pièces et autres clés de comptage, et doivent accompagner ces clés jusqu'à leur restitution.

10. Rapport clé

La réglementation des jeux exige différents types d'audits réguliers afin de garantir la pleine conformité du casino. Par exemple, lors de l'entrée ou de la sortie des clés des boîtes de dépôt des tables de jeux, la Commission des jeux du Nevada exige la tenue de rapports distincts indiquant la date, l'heure, le numéro de la table, le motif d'accès et la signature (manuscrite ou électronique).

Une « signature électronique » peut prendre la forme d'un code PIN ou d'une carte unique pour chaque employé, ou encore d'une identification biométrique validée et enregistrée par un système informatisé de gestion des clés. Ce système doit être doté d'un logiciel personnalisé permettant à l'utilisateur de configurer ces éléments et de nombreux autres types de rapports. Un système de reporting performant aidera considérablement l'entreprise à suivre et à améliorer ses processus, à garantir l'intégrité des employés et à minimiser les risques de sécurité.

11. Courriels d'alerte

Un système d'alerte par e-mail et SMS intégré aux systèmes de contrôle d'accès permet à la direction d'être informée en temps réel de toute action préprogrammée. Ces systèmes peuvent envoyer des e-mails à des destinataires spécifiques, de manière sécurisée, depuis un service de messagerie externe ou hébergé sur le Web. L'horodatage est précis à la seconde près et les e-mails sont transmis au serveur et distribués plus rapidement, garantissant ainsi des informations exactes et une prise en charge plus efficace et rapide. Par exemple, la clé d'une caisse peut être préprogrammée pour qu'une alerte soit envoyée à la direction en cas de retrait. De même, toute personne tentant de quitter le bâtiment sans restituer sa clé dans l'armoire à clés peut se voir refuser la sortie avec son badge d'accès, déclenchant une alerte auprès du service de sécurité.

12. Commodité

Il est utile que les utilisateurs autorisés puissent accéder rapidement à des clés ou des jeux de clés spécifiques. Grâce à la libération instantanée des clés, il leur suffit de saisir leurs identifiants : le système détecte automatiquement s’ils possèdent déjà une clé et la déverrouille immédiatement. La restitution des clés est tout aussi simple et rapide. Ce système permet de gagner du temps, de réduire les besoins en formation et de s’affranchir des barrières linguistiques.

13. Extensible

Il doit également être modulaire et évolutif, afin que le nombre de touches et la gamme de fonctions puissent changer et s'étendre au gré des besoins de l'entreprise.

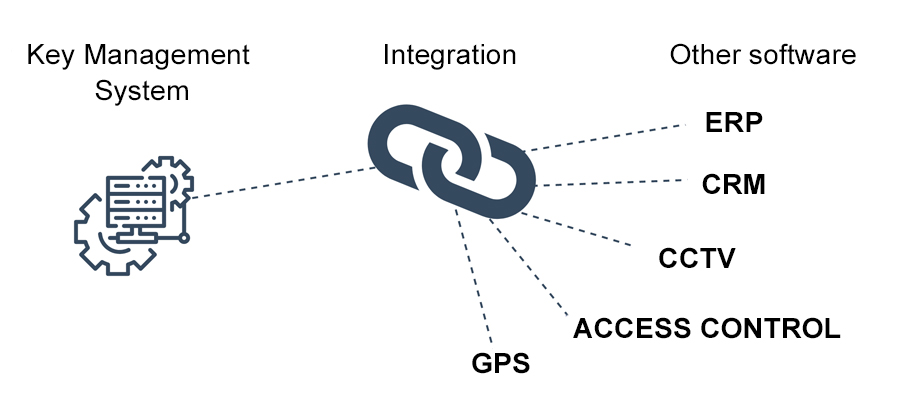

14. Capacité d'intégration aux systèmes existants

Les systèmes intégrés permettent à votre équipe de travailler sur une seule application, réduisant ainsi les changements d'application et augmentant la productivité. Centralisez vos données grâce à une circulation fluide entre les systèmes. La configuration des utilisateurs et des droits d'accès est notamment rapide et facile grâce à l'intégration avec les bases de données existantes. Côté coûts, l'intégration des systèmes réduit les frais généraux, vous permettant de gagner du temps et de le réinvestir dans d'autres domaines stratégiques de l'entreprise.

15. Facile à utiliser

Enfin, il doit être facile à utiliser, car le temps de formation peut être coûteux et de nombreux employés différents devront pouvoir accéder au système.

En gardant ces éléments à l'esprit, un casino peut gérer judicieusement son système de contrôle des clés.

Date de publication : 19 juin 2023